Yubico YubiKey

YubicoのYubikeyは世界で最も出荷されている外部セキュリティーキーです。USBセキュリティーキーは所有物認証を行えるので認証を強化できます。FIDO2に対応しているので次世代の認証方式として導入が進められているパスキーの対応デバイスとしても利用できます。

私は「YubiKey 5 NFC」 と 「YubiKey 5C NFC」を利用中です。

Yubico Yubikeyとは

YubikeyとはYubico社の提供するセキュリティーキーの製品ブランド、シリーズの名称です。YubiKeyには機能、形状別の製品ラインナップがあります。PCにUSB接続したり、おさいふ機能(NFC)搭載のスマートフォンにかざすだけで強力な多要素認証を実現できます。

2000年代以降ではワンタイムパスワードトークン(ワンタイムパスワード生成器)が普及していましたが、利用の都度数字を見て入力する手間がかかること、内蔵電池切れによる買い替えが必要なことなどが課題でした。その解決に用いられたスマートフォンのSMSやモバイルアプリ(ソフトウェア認証)の利用は導入が容易になりましたが認証方式に脆弱性が存在している場合もありました。これらの問題を解決したのがYubiKeyなどのハードウェアセキュリティーキーです。

ソフトウェア認証よりも認証強度が強固で、スマートフォンの併用を必要としません。電池切れによる使用回数・使用期限もないので一度購入すれば買い替えも必要ありません。認証時にはUSBポートに挿してキーに触れるという操作によってセキュリティ強度とユーザービリティを両立しています。

Yubico(ユビコ)の使命は「安全なログインを誰もが簡単に利用できるようにすること」。2007 年にスウェーデンで設立され、2011 年、CEO 兼創設者の Stina と最高イノベーション責任者兼創設者の Jakob は、夢を実現するためにシリコン バレーに移住しました。

YubiKey(ユビキー)は日本語の「指」と「your ubiquitous key」(「あなた用のどこでも鍵」)に由来しています。

Yubico about-us より引用の上、翻訳

「私たちのブランドの起源

ユビキタス キーであらゆる IT システムに安全にアクセスできるようにするというビジョンのもと、最初の製品を YubiKey と名付けました。 日本語で「Yubi」は「指」を意味し、指で YubiKey に触れることで、人間として存在していること、そして遠隔地にいるハッカーではないことが証明されます。当社の緑のロゴは、成長を続けるチームを反映しており、オープン スタンダードに基づいて IT アクセス キーを提供し、人々と環境を尊重しています。」

セキュリティーキー「Yubikey」の優位性

優れたハードウェア設計

防水性/耐衝撃性に優れたハードウェア、電池切れによる買い替え不要、様々なインタフェースに対応したラインナップとさまざまな環境で利用できます。USBポートあるいはNFCから供給される電力で駆動します。

OSの対応

Microsoft Windows、Apple MacOS、Google Android、ChromeOS、Linuxなど主要なOSに対応しています。

ブラウザーの対応

AppleのSafari、Google Chrome、Mozilla Firefox、Microsoft Edge、など主要なブラウザーがFIDO2に対応しています。

数百のサービス、アプリケーションで動作する高い互換性

業界トップのセキュリティ キーである YubiKey は、何百もの製品、サービス、アプリケーションで動作します。以下の YubiKey 互換性リストを参照してください。

Works with YubiKey カタログ

Yubicoのセキュリティーキーが最もシェアが高く、事実上の世界標準となっているので他のFIDO対応のセキュリティーキーよりも豊富な利用事例があり、すぐにサポート情報が得られるのもメリットです。

耐フィッシング

アカウント乗っ取りに対する防御

Yubikeyを使用することでパスワードレス認証を導入し、偽サイトへの資格情報(ID、パスワード)の送信を回避します。

従来の認証は簡単にハッキングされる可能性があり、SMS、OTP コード、プッシュ通知などのモバイルベースの認証は、最新のフィッシング攻撃、マルウェア、SIM スワップ、中間者 (MiTM) 攻撃の影響を非常に受けやすくなっています。

例えば企業や公的機関が運用するオフィシャルなSNSアカウントの保護にYubiKeyは有効です。特にX/Twitterのように匿名のコミュニケーションが混在している場合に匿名の第三者からのメッセージも開かなければならず、不正なリンクからフィッシングサイトへ誘導されるリスクが高いため、ID、パスワードの運用では危険です。

利用者認証標準規格への対応

NIST Special Publication (SP) 800-63 およびドラフト 800-63-4 によると、現在、フィッシング耐性のある MFAの基準を満たしている認証形式は、PIV/スマート カードと最新の FIDO2/WebAuthn 認証標準の 2つです。Yubikey 5シリーズではPIV/スマート カードとFIDO2/WebAuthnに対応しています。

なりすましの防止

多くのWebサービスではユーザー名(ID)とパスワードによる利用者認証を行っています。多くのサービスでIDにはe-Mailアドレスを用いています。IDは第三者も知りえる公知の情報といって差支えがないでしょう。パスワードの入力は試行が可能なので総当たり攻撃(ブルートフォース攻撃)を行ったり、クレデンシャル スタッフィングによって漏洩したパスワード情報を流用したパスワードリスト攻撃のリスクが常にあります。パスワードを複数のWebサービスで使いまわしていると漏洩したパスワードによって他のWebサービスへの侵害が起きてしまいます。Yubikeyを使ってMFAを構成する、パスワードレスにする、OTPを利用するなどの対策でリスクを低減します。

二要素認証(2FA)

ユーザー名とパスワードによる「知識情報」による認証に加えて、ハードウェアトークン Yubikeyを用いた二要素認証は「所持情報」による認証要素を提供します。

他の2FAにはスマートフォンへSMS、テキストメッセージを送信したり、パスコード ジェネレーター・アプリを利用する方法もあります。スマートフォンを認証器として利用することに関しては、マルウェア感染による認証メッセージの盗聴、SIMスワップによる電話回線の乗っ取り、ソーシャルエンジニアリングによる認証メッセージの漏洩といった脆弱性があります。いとも簡単にシステム管理者を装った犯人から「アカウントに異常があるから確認のために認証コードを受信したら読み上げてほしい」といった口上に騙されてしまいます。

多要素認証(MFA)

MFAとは

多要素認証(MFA:Multi-Factor Authentication)とは、「知識情報」、「所持情報」、「生体情報」という認証の三要素のうち、2 つ以上の異なる認証要素を組み合わせて認証することを指し、本人確認方法の1つです。

YubiKeyの本人確認

YubiKeyによる本人確認でMFAができます。 YubiKey 5シリーズにおける本人確認は、YubiKey(所持情報) + PINコード(知識情報)になります。YubiKey Bioにおける本人確認は、YubiKey(所持情報) + 指紋情報(生体情報)になります。

なお、YubiKey本体にPINコード、Bioの指紋情報が保存されます。

Webサービスの認証の強化

二要素認証(2FA)あるいは多要素認証(MFA)に対応するWebサービスが増加しています。お客様の情報資産の保護、セキュリティ事案の発生によるブランドの棄損を避けるためにも導入を推進する事業者が増加しています。

ユーザー側のIT管理者、あるいはユーザ自身で認証を強化するために2FA、MFAの利用を許可して、脆弱な認証方法のみでの利用をルールで禁止して、システム側でも処置することが望まれます。YubiKeyはFIDO2、WebAuthnによって認証を強化することができます。

二段階認証

二段階認証(Two-Step verification)とはID、パスワードによる「知識情報」を使ったユーザー認証に加えて別の知識情報を使う認証方法です。

秘密の質問、別送しておいた乱数表、ソフトウェアトークン(乱数発生アプリ)を用いる方法、ワンタイムパスワードを予め登録しておいた手段で連絡して確認を行う方法などがあります。

特に予め登録してあった本人の電話番号、SMS、e-Mailへ確認コードを送出し、確認コード(ワンタイムパスワード)の照合を行う認証方法が広く利用されています。ID、パスワードによる認証よりも強度が高くなります。ただし、スマートフォン、PCなど確認コードの受信デバイスが必要なこと、ステップが増えるため手間がかかります。

パスワードも確認コードも本人しか知りえない情報と捉えるとどちらも「知識情報」です。認証に使われるのは一要素になってしまいますので二段階と呼んでいるわけです。

二要素認証(2FA)

二要素認証 (2FA:two-factor authentication) とは2種類の本人証明を要求する認証方法です。ID、パスワードによる「知識情報」を使ったユーザー認証に加えて、「所持情報」、「生体情報」のいずれかを用いて認証を行います。

ハードウェアセキュリティーキーであるYubiKeyを用いれば「所持情報」による認証が可能です。

多要素認証(MFA)

多要素認証(MFA:Multi Factor Authentication)とは、認証の3要素である「知識情報」、「所持情報」、「生体情報」のうち、2つ以上を組み合わせて認証方法です。

はID、パスワードによる「知識情報」を使ったユーザー認証に加えて、YubiKeyを用いれば「所持情報」による認証、Windows HelloやApple Touch IDなどの生体認証の3つ全ての要素を使う認証を構成することが可能です。

製品紹介

写真左からYubikey Bio - FIDO Edition、Yubikey C Bio - FIDO Edition、YubiKey 5C NFC、YubiKey 5 NFC、YubiKey 5Ci、YubiKey 5C、YubiKey 5 Nano、YubiKey 5C Nanoです。

現在の製品ラインナップを紹介します。企業向け/家庭向けで商流が異なります。日本国内では、株式会社ソフト技研がYubicoの正式な代理店です。ECサイトのアマゾンやOCNオンラインショップ(NTT-X Store)などでも購入可能です。1本単位で購入できるパッケージ(Blister Pack)と50本単位のトレイがあります。

購入先:

アマゾン Yubico セキュリティキー

OCNオンライン セキュリティ認証装置

YubiKeyの利用においてはメイン利用と予備のスペアキーを持つことが推奨されています。YubiKeyの紛失・盗難・故障といったトラブルへの対応のためです。具体的には1本を常時持ち歩いて使用し、もう1本は厳重に保管するスタイルが提案されています。1本失ったら代わりをすぐ手配してスペアキーを利用して、新しいセキュリティーキーを登録します。

Webサービスなどで利用できるか確認するために試験的に購入する場合には1本でも差し支えありませんが、その場合にはフォールバック認証手段を残しておいてください。従来のパスワードや合言葉をつかう知識認証の他、顔や指紋などの生体認証、電話認証やSMS認証はスマートフォンの回線の所持を確認する二要素認証です。

Yubico Yubikey 5シリーズ

YubiKey 5 シリーズはほとんどの Web サービスと連携し、アカウントの乗っ取りを防ぎ、ワンタップ ログインを提供する最も豊富なセキュリティ キーの機能を備えています。

Google アカウント、Microsoft アカウント、パスワード マネージャー、その他数百の人気サービスでサポートされています。Windows、macOS、ChromeOS、Linux で動作します。

YubiKey 5 シリーズは、FIDO2/WebAuthn (ハードウェア バインド パスキー)、FIDO U2F、Yubico OTP、OATH-TOTP、OATH-HOTP、スマート カード (PIV)、OpenPGP などの複数の認証プロトコルをサポートする、最も汎用性の高いセキュリティ キーです。

YubiKey 5 NFC

Yubikey 5シリーズで最も売れ筋のモデルです。

USB Type:USB-A

サイズ:18mm x 45mm x 3.3mm

重さ:3g

NFC:あり

アマゾンで商品を確認

YubiKey 5 Nano

常用にお薦め 超コンパクトなサイズでポートに挿したままにできるようになっています。

USB Type:USB-A

サイズ:12mm x 13mm x 3.1mm

重さ:1g

NFC:-

アマゾンで商品を確認

YubiKey 5C NFC

USB Type:USB-C

サイズ:18mm x 45mm x 3.7mm

重さ:4.1g

NFC:あり

アマゾンで商品を確認

YubiKey 5Ci

USB Type:USB-C、Lightning

サイズ:12mm x 40.3mm x 5mm

重さ:2.9g

NFC:-

アマゾンで商品を確認

YubiKey 5C Nano

常用にお薦め 超コンパクトなサイズでUSB-Cポートに挿したままにできるようになっています。

USB Type:USB-C

サイズ:12mm x 10.1mm x 7mm

重さ:1g

NFC:-

アマゾンで商品を確認

YubiKey 5C

USB Type:USB-C

サイズ:12.5mm x 29.5mm x 5mm

重さ:2g

NFC:-

アマゾンで商品を確認

Yubico Yubikey 5 FIPSシリーズ

FIPS 140-2 検証により強力なセキュリティとコンプライアンスが保証されます。YubiKey 5 FIPS シリーズにより、米国政府機関や規制産業は、新しい NIST SP800-63B ガイダンスの最高の認証保証レベル 3 (AAL3) 要件を満たすことができます。

SecurityKeyシリーズ (SecurityKey by yubico)

Yubicoセキュリティキーシリーズは、ハードウェアベースの認証、公開鍵暗号化、U2FおよびFIDO2プロトコルの組み合わせによりアカウント乗っ取りを根絶します。

FIDO専用の製品です。SalesforceのMFAに対応、Google アカウント、Microsoft アカウント、Dashlane、Keeper、Github、Dropbox、Facebook、Twitter などの人気のオンライン サービスを保護します。LastPass を使用するには、YubiKey 5 シリーズ キーが必要になりますのでご注意ください。

Security Key NFC

FIDO2、U2Fプロトコル対応

USB Type:USB-A

サイズ:18mm x 45mm x 3.35mm

重さ:3.6g

NFC:あり

アマゾンで商品を確認

Security Key C NFC

FIDO2、U2Fプロトコル対応

USB Type:USB-C

サイズ:18mm x 45mm x 3.7mm

重さ:4g

NFC:あり

アマゾンで商品を確認

従来は青色のボディでしたが現在は黒色のボディの製品が出荷されています。Yubikey 5シリーズと外観が非常によく似ています。

YubiKey Bioシリーズ

強力なフィッシング防御機能を備えた Yubico の特徴的なセキュリティと、パスワード不要の生体認証によるユーザーの利便性が融合しています。

Yubikey Bio - FIDO Edition

PIN入力不要で多要素認証ができる最上位モデル

USB Type:USB-A

サイズ:18mm x 45mm x 3.35mm

重さ:4.5g

NFC:-

アマゾンで商品を確認

Yubikey C Bio - FIDO Edition

PIN入力不要で多要素認証ができる最上位モデル。USB-C接続

USB Type:USB-C

サイズ:18mm x 45mm x 3.75mm

重さ:5g

NFC:-

アマゾンで商品を確認

YubiHSM 2 シリーズ

YubiHSM 2 は、盗難や不正使用に対する優れた秘密鍵保護を提供する専用のハードウェア セキュリティ モジュール (HSM) です。

Yubico Yubikeyアクセサリー

キーオーガナイザー、パラプル ランヤード、カバーなどが用意されています。金属製の鍵と一緒に携帯する際に破損、傷からの保護に最適です。

Yubico Yubikey 4シリーズ(販売終了)

Yubikey 4シリーズは順次販売終了になります。

利用方法

使い始めるための準備

製造元のyubicoのWebサイトに製品ごとに設定方法を説明するWebページが用意されています。チュートリアル形式になっており、テキスト、動画コンテンツのほか、対応するアプリケーション、サービスごとの説明も用意されています。

YubiKeyを使い始めましょう

Let’s get started with your YubiKey [yubico]

初期セットアップ

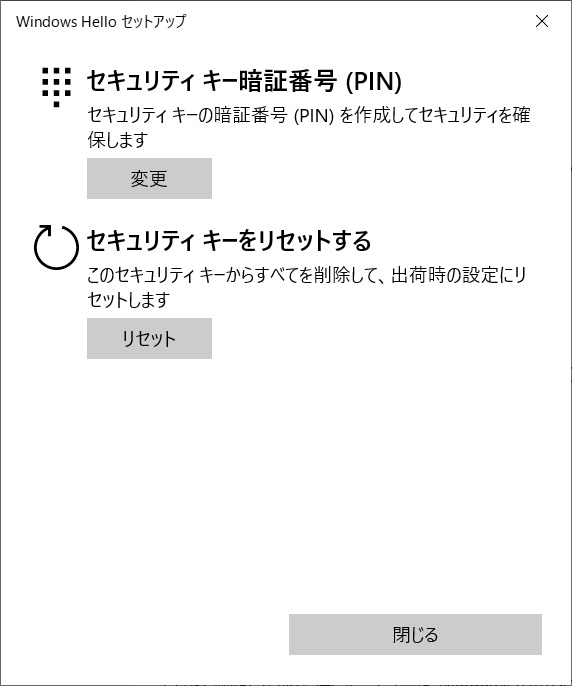

所有している安全なPCでセットアップを行います。OSやブラウザーのバージョン、環境によって必要とするアプリやドライバーは異なります。Windows10 1903以降であればWindows標準の機能(Windowsの設定-アカウント-サインイン オプション、Windows Helloセットアップ)で初期設定とPINの変更やリセットができるようになりました。ちなみに私はインストールアプリを増やしたくないと思っているのでよかったと思います。Yubikeyの状態確認用に1台のPCのみインストールしています。

セキュリティ キー シリーズをお使いになる場合にはここで紹介するアプリを使わなくても利用可能です。YubiKeyの使い方次第になると思いますが、Yubikey 5シリーズで各機能を活用しようとしている場合、製造元のYubicoのガイド、サポート情報を参考にする場合にはこれから紹介するアプリをインストールしたほうがよいかもしれません。

アプリやドライバーを入手する際には再配布サイトではなく製造元のyubico.comからダウンロードします。ドライバーやユーティリティアプリ「YubiKey Manager」をインストールして、自分のみが知る暗証番号、つまりユーザーのPINを設定します。

FIDO2用のPINは数桁の数字で、初期状態では4桁、最大8回の試行できます。PINの照合に失敗すると試行回数がカウントされて、最大試行回数を超えるとPINロック状態になります。PINロックを解除するにはYubiKeyをリセットしなければなりません。リセットすると登録した情報が消去され、各サービスの利用ができなくなります。再度利用するためには各サービスでの再登録が必要になります。

使用可能文字: 半角英数字を含むUnicode文字

PINの長さ: 4~63まで設定可能

※PINの構成要件 [FIDO Alliance]

PIV用のPIN、PUK(PIN Unlock Key)、PIVの保護設定を行います。初期状態では最大3回の試行に設定されています。PINの照合に失敗すると試行回数がカウントされて、最大試行回数を超えるとPINロック状態になります。ロック解除にはPUKが必要です。PIN のロックは PUK によって解除可能ですが、PUKもPINと同様、一定回数間違えるとロックされます。PUKがロックされるとYubiKeyをリセットしなければ再び利用できません。リセットによりYubikey内に保存された証明書はすべて削除されます。

FIDO2用PINとPIV用PINは区別されます。別の文字列に設定できますが利用シーンで使い分けないといけなくなるので要注意です。

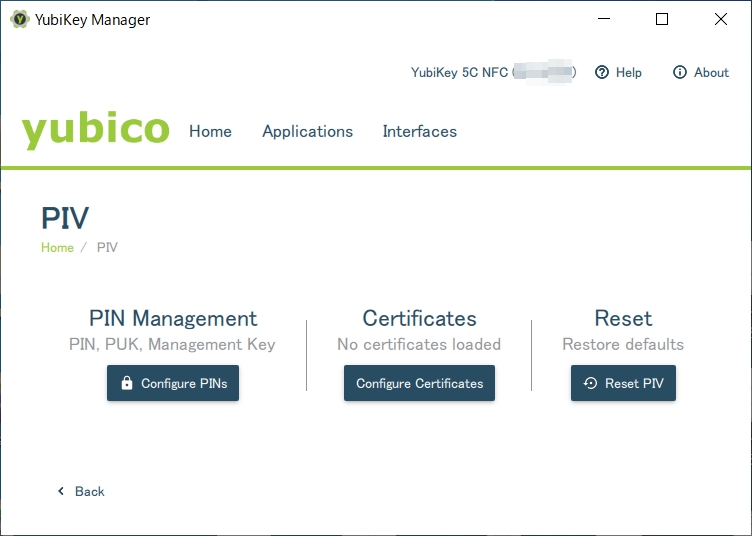

YubiKey Manager

Windows、macOS、Linux オペレーティング システム上の YubiKey で FIDO2、OTP、PIV 機能を設定します。このツールは、現在サポートされているすべての YubiKey で動作します。また、このツールを使用して、YubiKey のタイプとファームウェアを確認することもできます。さらに、拡張設定を使用して、3 秒間の長押しを設定するなどの他の機能を指定することもできます。

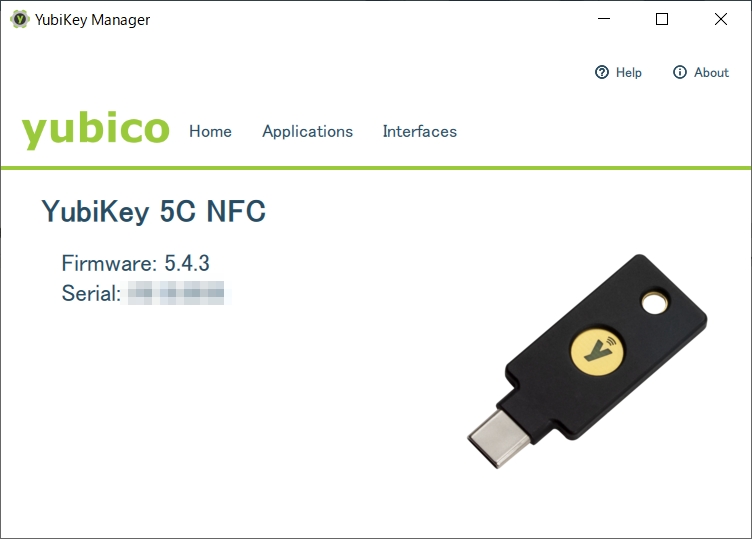

Windows PCユーザーが多いと思われるのでWindowsのYubiKey Managerの画面を紹介します。

USBポートにYubiKeyを挿入します。

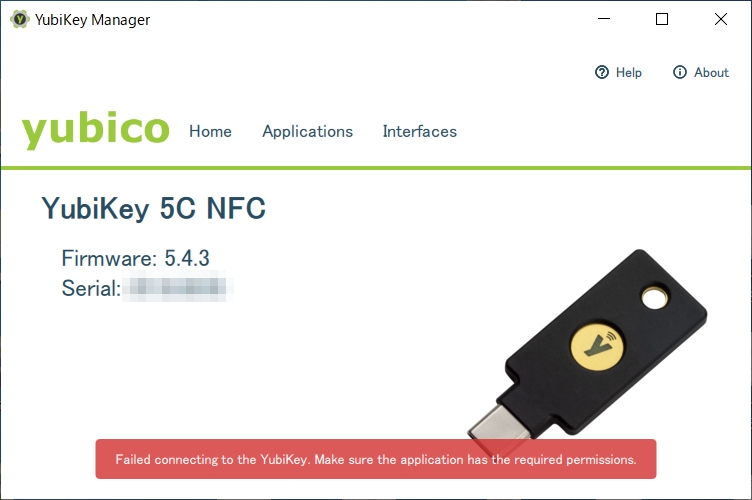

接続しているYubiKeyのファームウェアバージョン、シリアル番号が表示されます。

同型の製品を複数使用している場合にはこのシリアル番号で識別することになります。

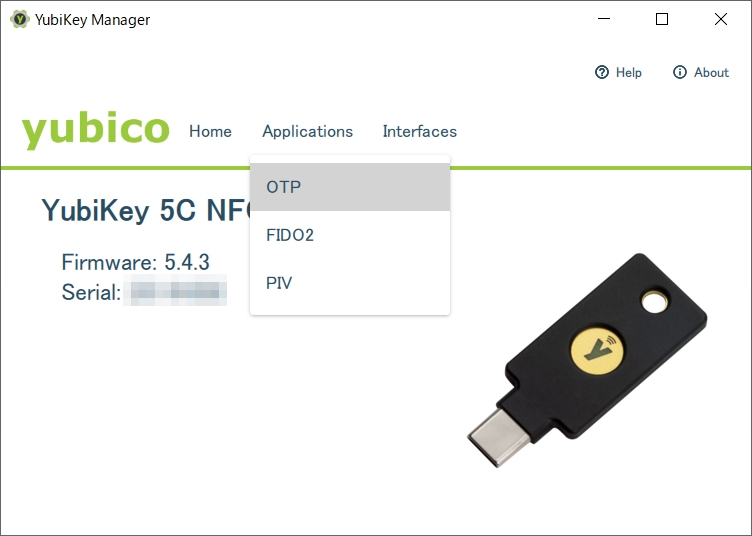

「Applications」の項から、OTP、FIDO2、PIVの設定へ遷移できます。

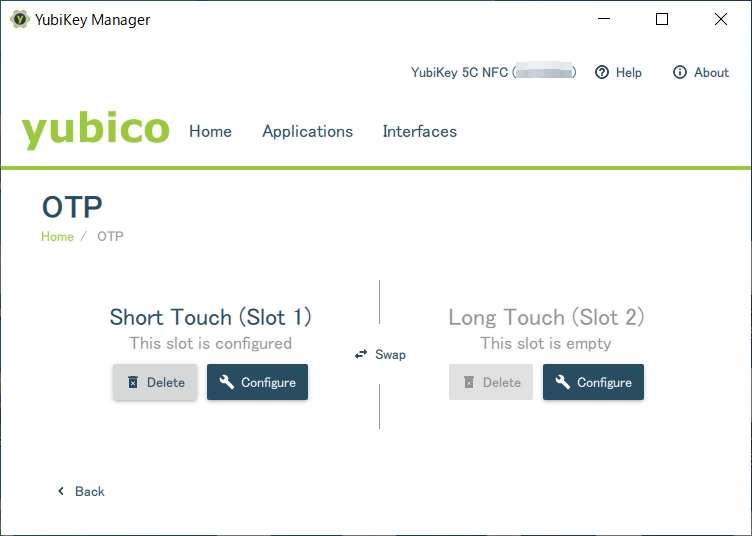

「OTP」の項ではShort Touch (Slot1)とLong Touch (Slot2)の設定を行えます。

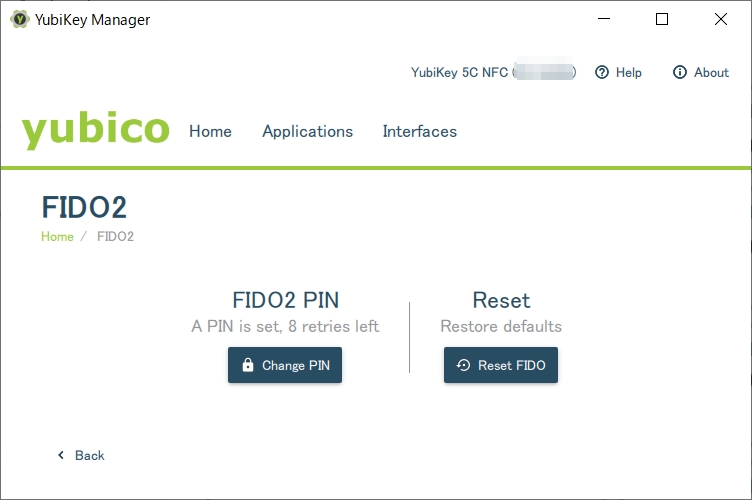

「FIDO2」の項ではFIDO2のPINの設定、FIDOのリセットを行えます。この項についてはYubiKey Managerアプリを管理者権限で実行する必要があります。管理者として実行していない場合には次のようなエラーになります。

エラーメッセージは、「Failed connecting to the YubiKey. Make sure application has the required permissions.」です。

※yubicoのトラブルシューティング Troubleshooting "Failed connecting to the YubiKey. Make sure the application has the required permissions." in YubiKey Manager にも説明がありました。

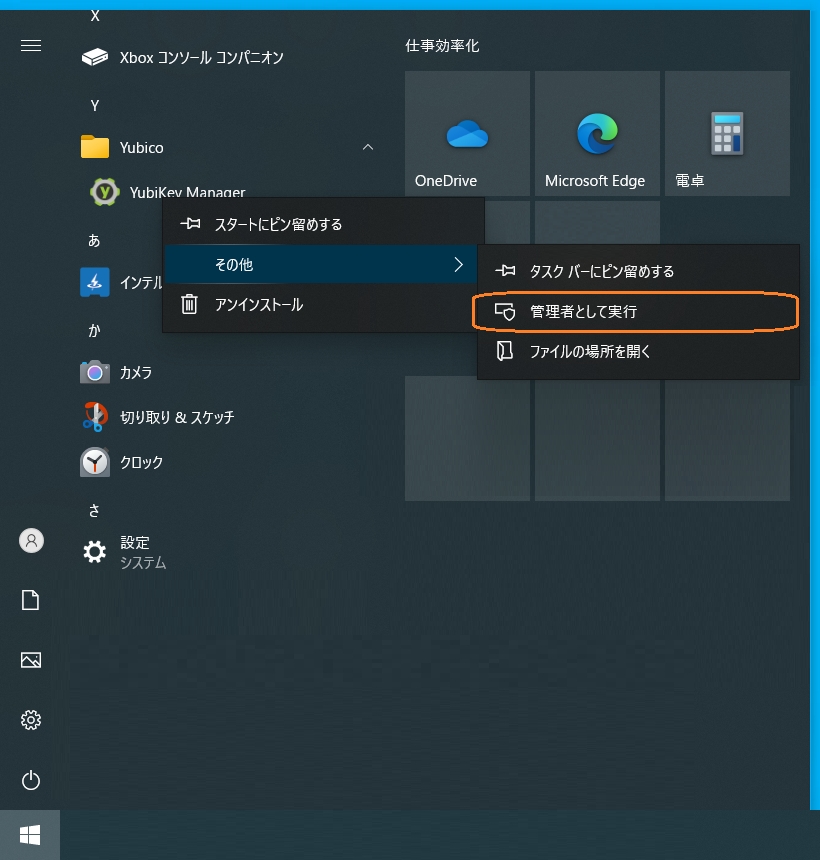

FIDO2の設定を変更するときにアプリを終了して、以下の操作でアプリを実行します。

YubiKey Managerアプリを管理者権限で実行するには、その他 - 管理者として実行 をクリックします。

「PIV」の項ではPIV用のPIN、Certificatesの設定、FIDOのリセットを行えます。

Certificatesの設定には、4つのスロットがありそれぞれに証明書の生成(自己/CSR)、インポート、エクスポートの操作が可能です。

スロットはAuthentication (Slot 9a)、Digital Signature (Slot 9c)、Key Management (Slot 9d)、Card Authentication (Slot 9e)です。

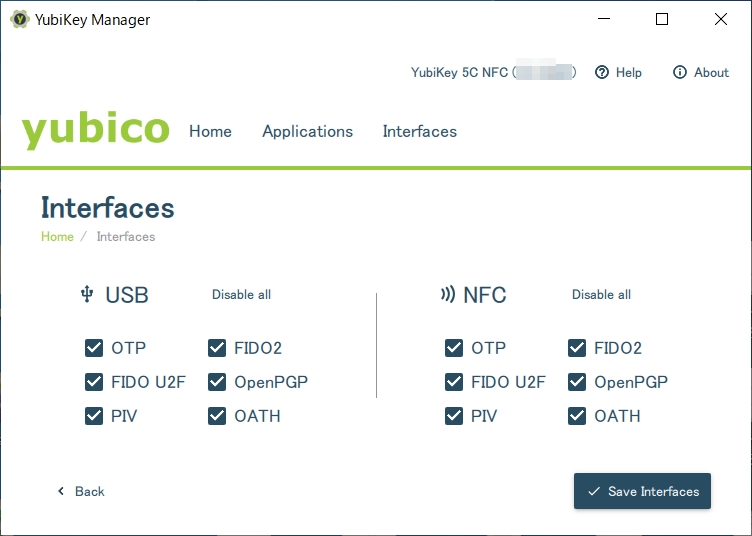

「Interfaces」ではUSBとNFCのそれぞれで有効/無効を設定できます。

チェックボックスはOTP、FIDO2、FIDO U2F、OpenPGP、PIV、OATHの6つで、USBとNFCについて別々に設定できるので合計12個です。

YubiKey Personalization Tool

YubiKeyパーソナライゼーションツールは、Windows、Linux、およびMacプラットフォーム上でYubiKeyの設定をするユーティリティです。

Yubico Authenticator

オンラインアカウントのセキュリティを強化します。Yubico Authenticator アプリは、Windows、macOS、Linux、iOS、Android で動作します。

このアプリは次のことを可能にします。

- サポートされているアカウントに対して 2 要素認証 (2FA) 用の OATH OTP コードを生成します。

- FIDO2 パスキー、PIV 証明書、OATH アカウント、Yubico OTP など、複数の YubiKey アプリケーションとセキュリティ プロトコルにわたって資格情報とアカウントを管理します。

- Safari ブラウザでスマート カード TLS を使用して Web サイトに認証します (iOS/iPadOS のみ)。

Yubico Authenticator

Yubico Authenticator (Microsoftストア版)

同様の機能を備えた「YubiKey Manager CLI ツール」があります。

Computer login tools

Yubico Login for Windows ソフトウェアをインストールすることでWindows 10 / 11のローカルアカウントによるコンピューターへのログオンを保護できます。

※Active Directory (AD) 管理アカウント、Entra ID (旧 Azure Active Directory (AAD)) 管理アカウント、Microsoft アカウント (MSA)はサポートしていません。他の種類のアカウントも持つWindows の単一インスタンス上のローカル アカウント用に Yubico Login for Windows をインストールして構成することは可能です。Yubico Login for Windows は、それらには影響しません。

Yubico Login for Windows 構成ガイド

組織や個人向けのさまざまなコンピュータログインの選択肢を構成できます。

Entra ID - パスワードレス化、Entra ID - スマートカード機能、Microsoft アカウント Webサインイン、スマート カード認証による安全なMacログインなど

Smartcard driver

YubikeyをWindowsドメインに接続したシステムへのログイン、ICカードとして利用する場合にはWindows スマート カード アプリケーションとツールを使用します。

Yubico Smartcard Minidriverを使用するとユーザーと管理者は、Windows のネイティブ インターフェイスを使用して、証明書の登録、YubiKey スマート カード PIN の管理、Windows でのスマート カード認証を行うことができます。

Developer Resources

Yubicoのテクノロジーを学び、パスキーをサポートするアプリの開発のための技術情報が提供されています。 iOS や Android 向けなどのさまざまなモバイル SDK とデスクトップ SDK を開発しており、開発者がハードウェア セキュリティをアプリやサービスに迅速に統合し、ユーザーが好むさまざまなデバイス、アプリ、サービスに高度なセキュリティを提供できるようにします。

強力な認証を製品やサービスに統合するための無料のオープンソース ソフトウェアを提供しています。また、サーバー上の秘密を暗号化して保護するためのソリューションも提供しています。

Java WebAuthn サーバー、 Python WebAuthn サーバーと CTAP、Yubico デスクトップ OATH 認証システム、 Yubico Android OATH 認証システム、 Java OTP クライアント、 C CTAP クライアント、 WebAuthn-FIDO2 Host Libraries、WebAuthn-FIDO2 Server Libraries など

ファームウェアのアップデート

YubiKeyのファームウェアアップデート・プログラムは提供されません。

私は2024年6月上旬に追加購入したのですがファームウェア5.4.3でした。日本国内に輸入された在庫のバージョンは5.4の様です。 RSAキーの鍵の長さRSA-3072 および RSA-4096に未対応なこと、デバイス バインド パスキーが25個で本格的にクラウドサービス全般に使うにはクレデンシャル・ストレージが少ないなと感じていたところ、100個に拡大に淡い期待をしていたのですが少し購入するのが早過ぎたようです。購入しようと考えている方は新ファームウェアになっていることを確認したほうがよいと思います。

YubiKey 5シリーズおよびセキュリティキーシリーズ(新しい5.7ファームウェア搭載)が購入可能になりました [yubico blog]より翻訳の上、抜粋・引用

注: YubiKey 5.7 ファームウェアを搭載したキーは、2024 年 5 月 21 日よりご利用可能になりました。詳細については、こちらのブログ投稿をご覧ください。

YubiKey 5.7 ファームウェアのエンタープライズ向けの新機能と強化された機能には、次のものがあります。

YubiKey 5 シリーズ (マルチプロトコル)

FIDO2、PIV、OpenPGP を含む すべての YubiKey アプリケーションで PIN の複雑さの設定が強化されました。

エンタープライズ認証により、 FIDO2 登録中に ID プロバイダーが YubiKey からシリアル番号を読み取れるようになり、FIDO2 登録中の一意の識別子の取得が容易になり、資産追跡が効率化されます。

FIDO クライアントから認証プロトコル (CTAP) 2.1 の実装により、PIN の強制変更や PIN の最小長など、FIDO2 PIN に関する改善がもたらされ、「代理登録」シナリオでの PIN 要件が解決されます。

拡張されたパスキーとパスワードレス ストレージ機能- 一度に最大 100 個のデバイス バインド パスキー (25 個から増加)、64 個の OATH シード (32 個から増加)、24 個の PIV 証明書、および 2 個の OTP シードを収容でき、合計 190 個の認証情報になります。

より大きな RSA キー (RSA-3072 および RSA-4096)、Ed25519、および X25519 キー タイプのサポートを含む公開キー アルゴリズムの拡張と強化により、組織のキー管理機能と柔軟性が向上し、より強力な公開キー アルゴリズムに関するDoD メモの要件に準拠します。RSA および ECCの基礎となる暗号化操作 (復号化、署名など) を実行する Yubico 独自の暗号化ライブラリへの移行。

セキュリティ キー シリーズ - エンタープライズ エディション (FIDO のみ)

このラインナップは、 YubiEnterprise サブスクリプションを通じてのみ利用可能で、上記の YubiKey 5 シリーズの FIDO に重点を置いたすべての利点が含まれています。スマート カード/PIV 機能、OpenPGP、OATH、および OTP 認証情報は、どのセキュリティ キー シリーズでも利用できないため、これらの更新は適用されません。

セキュリティ キー シリーズ (FIDO のみ)

5.7 へのアップデートを含むこのラインナップは、エンタープライズ認証をサポートし、関連する資産追跡を実施する機能を除いて、セキュリティ キー シリーズ - エンタープライズ エディションと同じアップデートを反映しています。

YubiKey 5 シリーズ、セキュリティ キー シリーズ、セキュリティ キー シリーズ - エンタープライズ エディションの新しい 5.7 ファームウェアを入手する唯一の方法は、新しいキーを購入することです。

利用登録

既存のサービスのアカウントにYubiKeyの利用登録、設定を行います。従来の方法で認証して、アカウントの設定でFIDOセキュリティーキーを追加するのが基本的な流れです。個々の設定方法や注意点については各サービスのドキュメント、ヘルプ、サポートコンテンツを参照して行います。

利用テスト

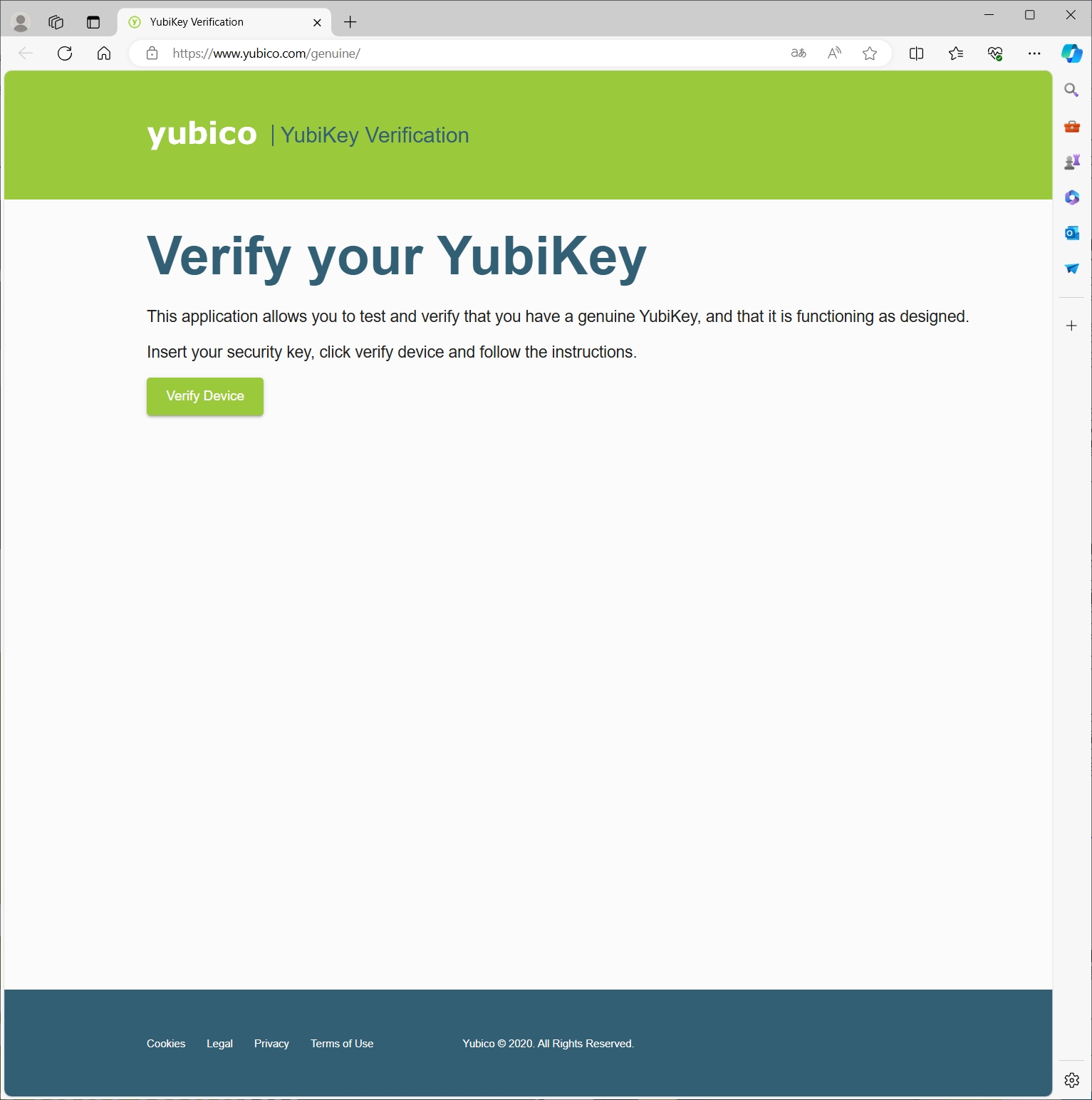

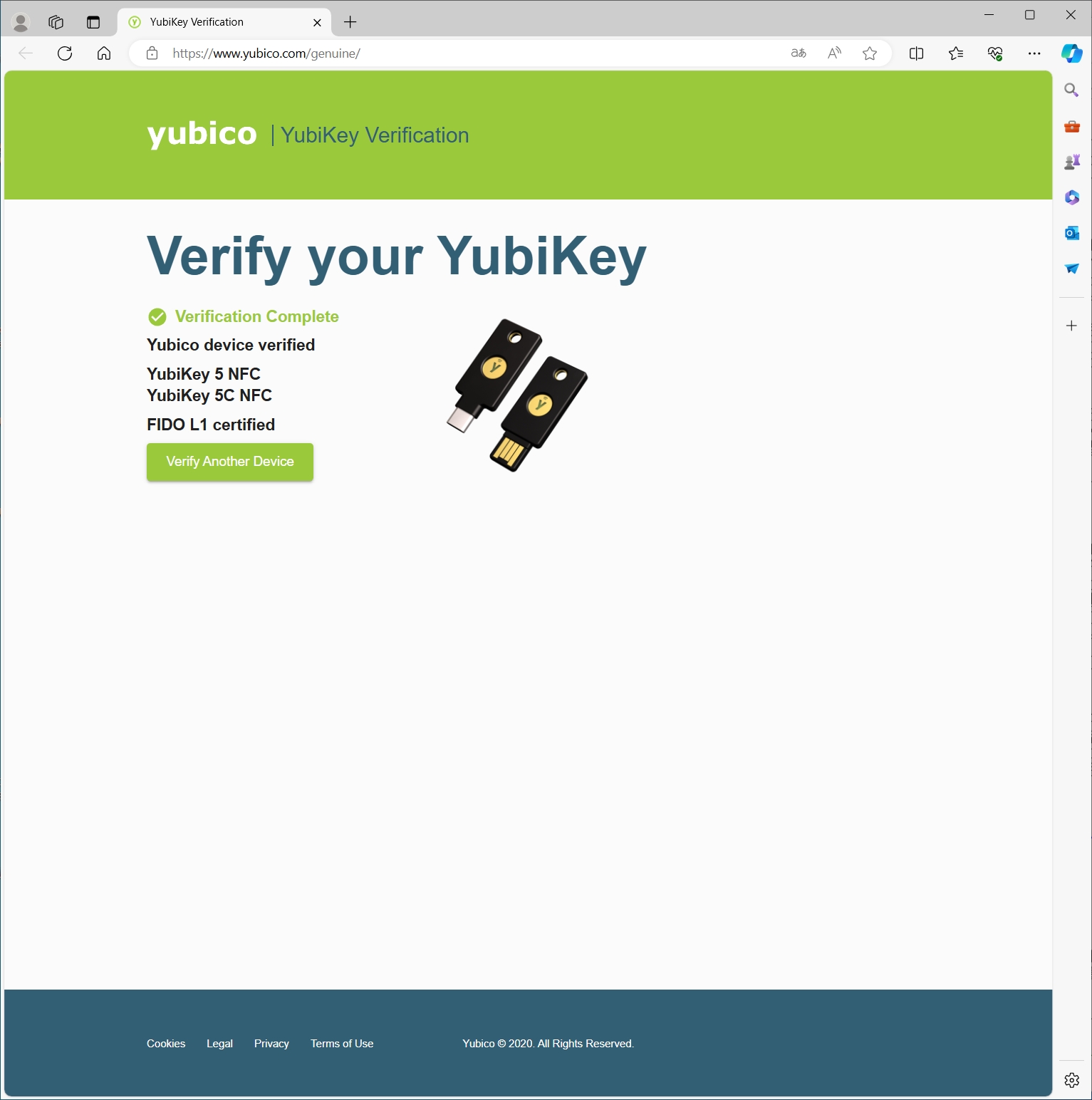

利用登録したサービスやyubicoのテストサイト「YubiKey Verification」で動作確認を行います。

Windows PCのMicrosoft EdgeでアクセスしたYubiKey Verificationの例です。

- ブラウザでhttps://www.yubico.com/genuine/にアクセスします。

- yubico YubiKey Verificationのページの「Verify Device」をクリックします。

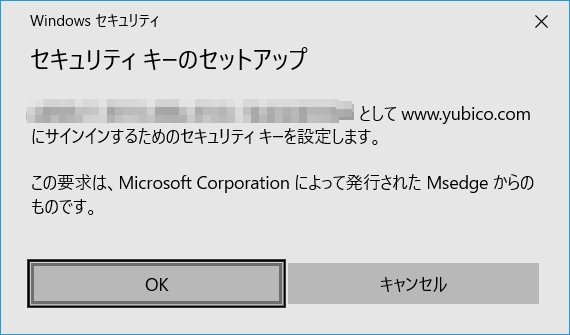

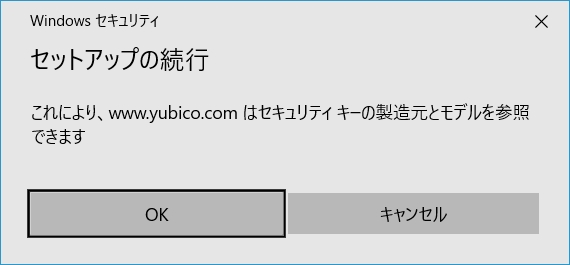

- 「セキュリティ キーのセットアップ」のウインドウの「OK」をクリックします。

- 「セットアップの続行」のウインドウの「OK」をクリックします。

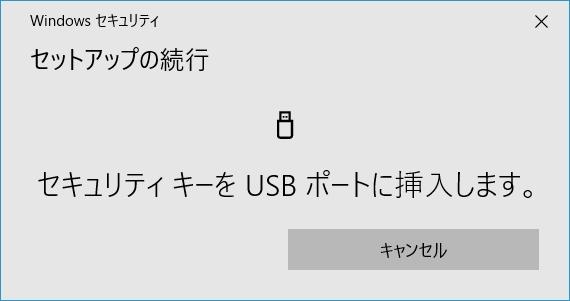

- 「セキュリティキーをUSBポートに挿入します」のウインドウが表示されたらUSBポートに差込みます。※

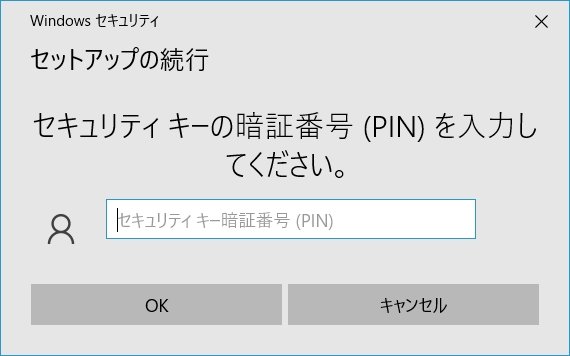

- 「セキュリティ キーの暗証番号(PIN)を入力してください」のウインドウでPINを入力し「OK」をクリックします。

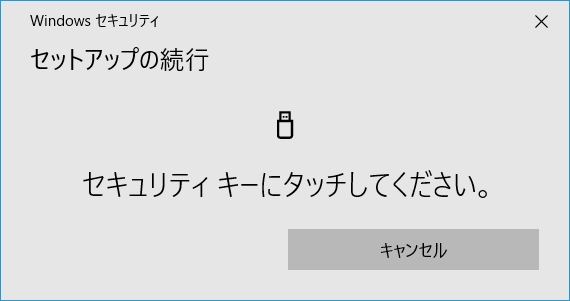

- 「セキュリティ キーにタッチしてください」のウインドウが表示されたらYubiKeyの金属部分にタッチします。

- 短い時間「準備しています」の表示の後、ブラウザの表示が更新されます

- 以上でテストは完了です。USBポートから取り外してブラウザを終了させます。続けてスペアキーの確認をする場合には「Verify Another Device」をクリックして別のデバイスを確認できます。

※先にUSBポートに接続していた場合にはこの表示は省略されます。

「Verify your YubiKey」「Verification Complete」「Yubico device verified」と製品モデルが表示されれば正常に動作しています。

補足情報:

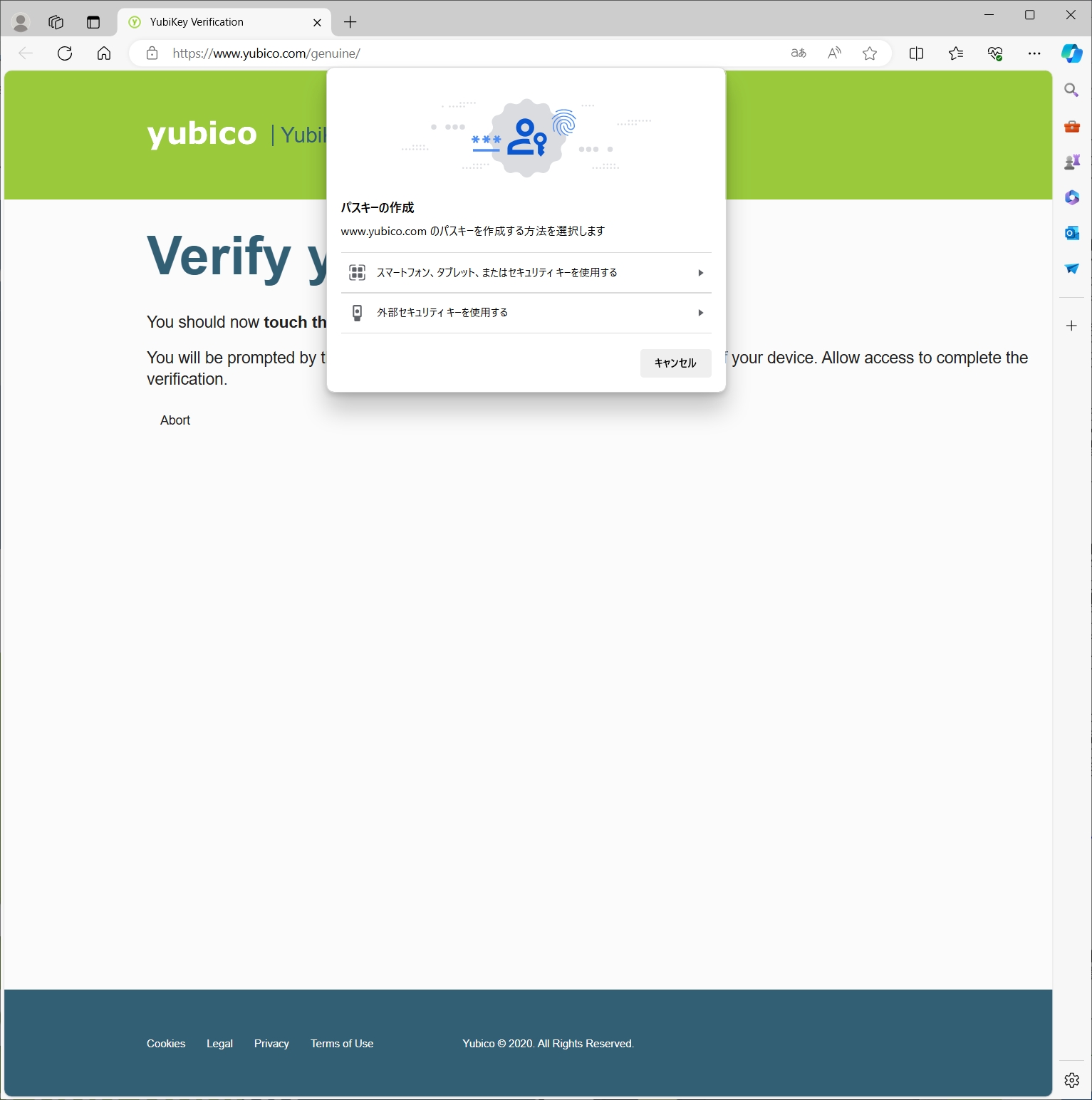

「セットアップの続行」をキャンセルすると、次のような画面「パスキーの作成」の選択へ遷移します。

「外部セキュリティーキーを使用する」を選択すればYubiKeyの確認へ復帰できます。

「キャンセル」を押せば中止できます。

認証強化

YubiKeyのスペアキーの登録も終えたら脆弱な認証手段を廃止したり、強化します。具体的にはパスワードレス(パスワード認証の廃止)や秘密の質問の廃止もしくは複雑化などを行います。

個人的な考えとしては、すぐにでも完全なパスワードレスにしたいところですがクラウドサービスで長年使ってきたパスワードですから稀に使われる手続き、何らかのトラブルの際に使わなければならないプロセスが残っている可能性があります。そのため、攻撃によってパスワードや秘密の質問の答えが破られないようにユニークで、十分な長さ、複雑性を備えた文字列に変更しておくのが当面のベストプラクティスだと考えています。

利用

利用登録を行った各サービスをYubiKeyで利用します。

利用終了

組織で利用している場合には離職者に割り当てたアカウントについて離職プロセスに基づいて処理を行います。YubiKeyの利用登録を行った各サービスでアカウントを停止、あるいは削除します。サービスによってはアカウントを削除すると離職者のアカウントに紐づいているリソースにアクセスできなくなったり、リソースが削除される場合があります。例:離職者が作成した仮想マシン、離職者のみに所有権限が設定されているファイル

セキュリティキーについてはYubiKeyのリセットを行い、廃棄するか再利用します。

YubiKey 5シリーズを工場出荷時の状態にリセットする

個人で利用している場合では各サービスでYubiKeyの利用登録削除を行います。サービス自体の利用を止める場合にはアカウントを削除します。

Yubikeyとセキュリティーへの私の思い

YubiKeyの普及のスピードがゆっくりで停滞しているように感じます。先のパンデミックでテレワークが増加し、リモートアクセスの需要があったのにもかかわらずです。普及の阻害要因の1つにYubiKeyの価格設定にあります。基本が買い切り(YubiEnterprise サブスクリプションを除く)で一時的な費用で済むメリットがあるもののシステム側の改修と合わせて導入コストがとても高くなることです。

ユーザーにとって目的を達成するための手段としてデジタルプラットフォームサービスがあります。Amazon Web Service(AWS)、Microsoft AzureやMicrosoft 365、Google Cloudそれぞれのサービスに囲い込み、ビジネスに必要な機能をその中ですべて完結させようという大きな動きがあると考えます。その周辺にはデータを軸にした連携サービスであったり、運用管理サービスであったり、ID管理やセキュリティマネージメントサービスがあるというエコシステムが形成されています。

多くの事業会社も個人もこのサービスプラットフォームのうち1つか2つをメインで使っているのではないかと推測されます。ですから、セキュリティ認証デバイスとしてYubiKeyを使う場合に、モノとしてスペアキーを入れると2本分のコストがかかります。(最近の円安の影響もあり一人当たり約2万円、全員分となるとそれなりの出費です。)

Yubikeyを10個、20個と多くのサービスで活用することができると非常に低コストで、高いセキュリティを実現し、統一できて利便性もよいこと実感できて満足できます。サーバー側プログラムやアプリライブラリのライセンスを有償化・収益化することでインクジェットプリンターの本体を低価格に抑えて補充インクで儲けた手法、AdobeがPDFを普及させるためにReaderアプリを無料配布して作成アプリを販売した手法や、安全剃刀のジレットのプロモーションがそうであったようにエントリー製品として1つめを無料で配布するなどして、FIDOとYubikeyのユーザー体験を増やすと普及するのではないかと思います。

セキュリティ事故を起こしてからだと導入しておけばよかったと思えるのですが、現状では従来の方式で運営できているのでYubiKeyへ投資しようというという動機付けが成されません。役員を始め、一般従業員がITに詳しくなく、ましてIT要員が業務で忙しい中でセキュリティへの考えを巡らして導入を推進していこうということにはなりません。

導入に追加の費用のいらないID、パスワードによる認証で良しとしてしまっている組織はとても危険な状態にあると思います。いくつかの監視を通じて感じているのがe-Mailアドレスがアカウント(ID)として使用しているサービスへのアタックがしつこく続いていることです。高い確率で反社攻撃(再生攻撃)が可能になるがあるかもしれません。万一、パスワードが破られたり、資格情報が使われるとログインされて被害が発生します。アクセス元IPアドレスがブロックされない程度に少しずつ攻撃を掛けてきているので有効な防御手段はアカウントにMFAを設定することくらいです。

Yubicoのオープンで標準化に力を入れていく姿勢は素晴らしいと思いますが、ビジネスの拡大、収益の追求から考えるとそこが弱点だと思います。利用の自由度が高いことの裏返しで、ITシステム管理者がエンドユーザーに想定した使い方を遵守させることが難しいつくりになっています。基幹システムなどの予算規模が大きいプロジェクトの一部として導入できるように、SAPやSalesForce、プラットフォームサービスともっとタイアップを強化していってほしいと思います。

導入側の組織ではDXだ、ゼロトラストだ、といって既存のシステムをアップデートする、その時にきちっとセキュリティーを仕組みで守ること、それはもう必須のことだと私は考えています。

| Yubico | 企業向けパスワードレス パスワードによって企業は有害なサイバー攻撃に対して脆弱になり、従業員はますます複雑化するパスワード要件に不満を抱き、パスワードのリセットに時間とリソースが浪費されることになります。 製品情報「YubiKey」 Yubicoデバイスが正規品であることを確認する方法 FIDO WebAuthnログを収集する方法 Yubico 製品ドキュメントにはデータシート、テクニカルマニュアル、リファレンス、ガイド、ナレッジベースが用意されています。 |

|---|---|

| FIDO | FIDOアライアンスは、世界中のパスワードへの過度の依存を減らすための認証標準という、焦点を絞った使命を持つオープンな業界団体です。Fast ID Online (FIDO)規格の策定と推進を行っています。 FIDO Alliance FIDO認証 FIDO2:ウェブ認証(WebAuthn) |

| ソフト技研 | Yubico認定公式代理店の株式会社ソフト技研ではECショップを運営しています。 YubiKey購入 Softgiken Yubion YubiKeyに関する日本語コンテンツやYubiKeyやFIDO認定の認証器を利用した様々なソリューション「YubiOn」を提供しています。 FIDO2セキュリティキーのPINの設定 / 指紋の設定 - Windows編 |

| SCSK | SCSK株式会社は積極的にYubiKeyの取り扱いをしています。多要素認証「YubiKey」について”160を超える国々において、累計4500社以上、数百万ユーザーが利用。多要素認証デバイス「YubiKey」でアカウントを保護し、より強固で安全なクラウドサービス利用を実現しましょう。”というメッセージを表明しています。 YubiKeyの本人確認設定(PINまたは指紋)を事前設定することの重要性について ローカルの Windows アカウントに対するログインにYubiKeyを使って認証する YubiKey 5 FIPSシリーズとYubiKey 5 シリーズは何が異なるのか |

| ペンティオ | ペンティオ株式会社はクラウドアカウント管理とSSO認証サービス(IDaaS)の提供、USB トークン/IC カード認証技術を利用した認証ソリューションの開発/販売事業を行っています。 マルチプロトコルの認証デバイス YubiKey |

| AWS |

AWS マネジメントコンソールに多要素認証 (MFA) 用の YubiKey セキュリティキーを使ってサインインしてください[AWS お知らせ] Use YubiKey security key to sign into AWS Management Console with YubiKey for multi-factor authentication[AWS セキュリティブログ] YubiKey セキュリティキーを使用して、多要素認証用の YubiKey で AWS マネジメントコンソールにサインインします。ルート ユーザーと IAM ユーザーの MFA デバイスとしてU2Fセキュリティーキーを使用できます。 AWS での多要素認証 (MFA) の使用 [AWS ドキュメント] セキュリティを向上させるには、多要素認証(MFA)を設定して AWS リソースを保護することを推奨します。AWS アカウントのルートユーザー および IAM ユーザーでは、MFA を使用することができます。 FIDO セキュリティキーの有効化 (コンソール) [AWS ドキュメント] |

| マイクロソフト |

YubiKeys by Yubico - YubiKey 5 CSPN Series [Microsoft Azure Marketplace] Microsoft Entra ID のパスワードレス認証オプション Android デバイスでの Microsoft Entra 証明書ベースの認証 |

| グーグル | Google Cloud、Googleアカウント、Google Workspace、Gmail、Google Driveなど各サービスでセキュリティーに対応しています。FIDO規格に準拠したセキュリティキーに対応しておりYubiKeyも含まれます。 ヘルプなどのコンテンツではGoogleが設計したTitan セキュリティ キーをベースに紹介されています。「信頼できる販売店に互換性のあるセキュリティ キーを注文する」のリンクでは検索ワードに「fido u2f security key」が使われていてYubico FIDOセキュリティーの方がヒットしていますが、もちろんYubico Yubikey 5シリーズも使用できます。 Titan セキュリティ キー[Googleストア]では2024年6月現在、「USB-A/NFCセキュリティーキー」(\5,000)、「USB-C/NFCセキュリティーキー」(\5,625)を販売中です。 2 段階認証プロセスにセキュリティ キーを使用する [Googleアカウント ヘルプ] 信頼できるパソコンを追加または削除する [Googleアカウント ヘルプ] Chrome でパスキーを管理する[Google Chrome ヘルプ] |

| SAP | SAP Cloud Identity Services[SAP Community] |

| Salseforce | 多要素認証のロールアウト方法 セキュリティキー |

| Oracle | Oracle Advanced認証を使用したYubiKeyの構成 [Oracle Help Center] Oracle Cloud Infrastructureドキュメント 認証ファクタの構成 [Oracle Help Center] Oracle Identity Cloud ServiceでYubiKeyを第2要素認証デバイスとして使用する [Oracle Help Center] |

| 生体認証 | Windows Hello 指紋認証をセットアップ 従来のPCでパスキーを使うには、生体認証デバイスを追加するのも一つの方法です。Windowsのログインやパスキーに対応したWebサービスのログインにも使えます。 |

|---|---|

| 物理セキュリティ | PCポートの物理セキュリティ |

更新履歴

2024年6月13日 更新(執筆:SENRI)

2024年6月7日 公開(執筆:SENRI)

2024年6月6日 更新(執筆:SENRI)

2024年6月5日 更新(執筆:SENRI)

2024年6月4日 作成開始(執筆:SENRI)